Cybersécurité : repenser le rapport de force et transformer les vulnérabilités en opportunités

Articles

Au-delà de la puissance technologique

Dans la vision classique, le cyberespace oppose des « vulnérables » (particuliers, PME, ou organisations aux ressources limitées) à des attaquants « puissants », souvent imaginés comme des experts capables de briser n’importe quelle défense en quelques lignes de code.

On suppose alors que seuls les États ou quelques agences spécialisées peuvent rivaliser avec eux, et que des investissements massifs dans des technologies sophistiquées garantiraient une sécurité quasi-absolue.

La réalité est bien différente : un simple clic imprudent, une mise à jour oubliée ou une négligence humaine peut suffire à compromettre l’ensemble d’un système d’information. L’humain reste le maillon le plus vulnérable. Un employé qui ouvre un e-mail piégé peut, à lui seul, exposer toute son organisation, quelle que soit sa taille ou son niveau de maturité.

Comme dans l’histoire des conflits asymétriques, des acteurs disposant de moyens limités peuvent renverser le rapport de force grâce à l’effet de surprise, à la mobilité et à l’ingéniosité.

Les attaquants, motivés par des gains financiers, des objectifs politiques ou le simple désir de défier, adaptent continuellement leurs méthodes pour déjouer les barrières de sécurité de la défense.

Ceux-ci bénéficient d’avantages qui expliquent la difficulté persistante des défenseurs :

- L’avantage de l’initiative : ils choisissent le moment, la méthode et la cible, maximisant l’effet de surprise. Les défenseurs, eux, doivent attendre l’attaque pour agir.

- Une asymétrie juridique : dans les démocraties, le cadre légal limite fortement les capacités offensives. Les attaquants, eux, évoluent souvent dans des zones de non-droit ou sous protection étatique.

- Agilité et décentralisation des attaquants : ils exploitent rapidement de nouvelles vulnérabilités, changent d’infrastructures et utilisent des techniques d’évasion sophistiquées.

- L’élargissement de la surface d’attaque : plus les systèmes sont vastes et complexes, plus les points d’entrée sont nombreux, multipliant les erreurs de configuration exploitables.

- Une cybercriminalité professionnalisée : certains groupes criminels fonctionnent comme de véritables entreprises, avec une division des rôles, des modèles économiques clairs et des indicateurs de performance.

- L’hybridation tactique et technologique : les attaquants combinent plusieurs approches (techniques, humaines, informationnelles) pour créer des offensives sur mesure.

De leur côté, les défenseurs subissent des contraintes fortes : normes de gouvernance, dette technique, complexité des systèmes et diversification des univers technologiques, pénurie de talents.

Défense en profondeur : une stratégie globale

Déployer des solutions technologiques avancées ne suffit plus. Leur efficacité dépend de leur intégration cohérente dans une stratégie globale et dans une culture organisationnelle partagée.

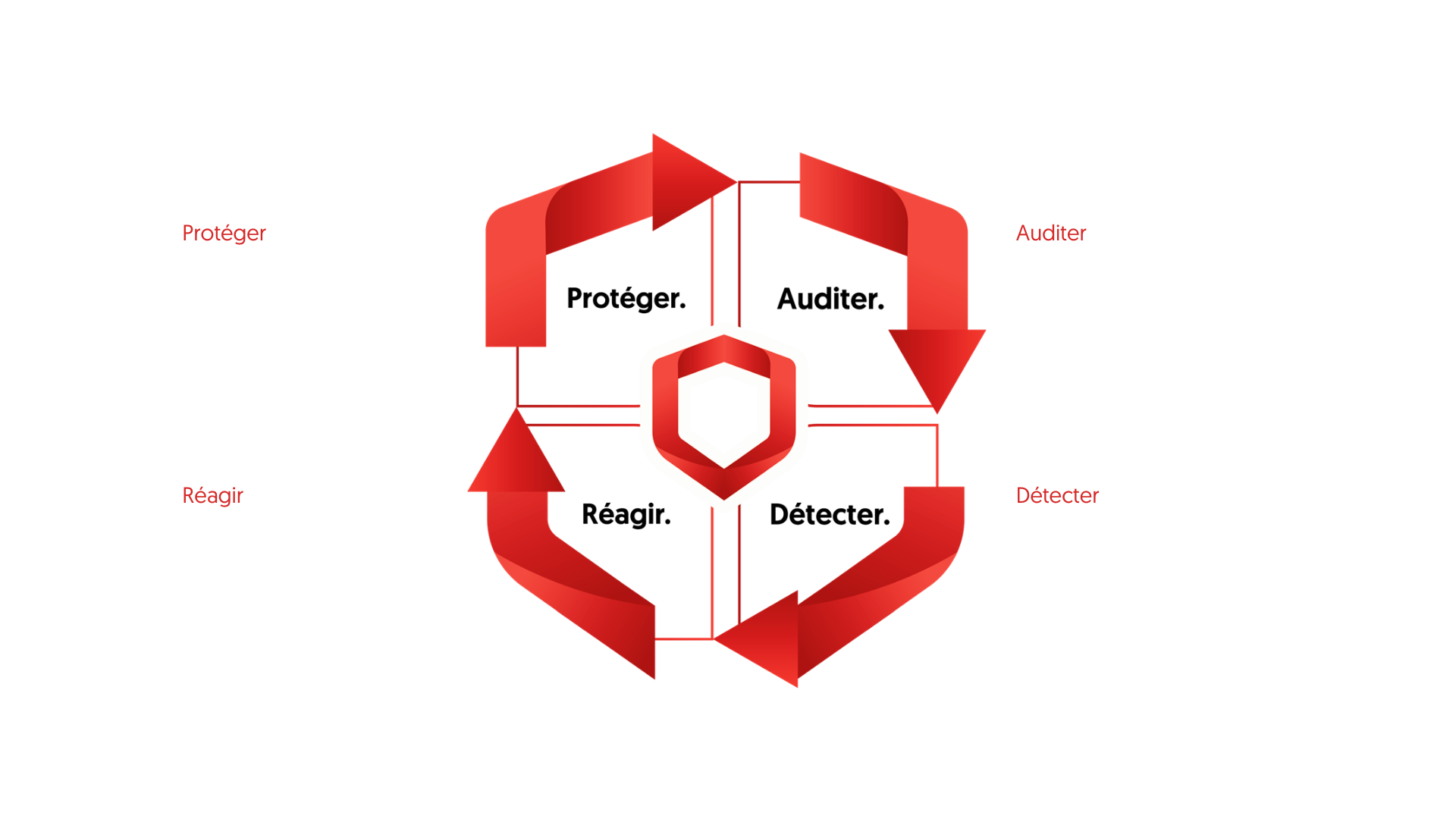

La posture (capacité) de défense en cybersécurité repose généralement sur une défense dite en « profondeur ». Celle-ci est constituée de quatre piliers complémentaires :

- Protéger : segmenter les réseaux, gérer les identités et accès (IAM), chiffrer, sauvegarder, sensibiliser les utilisateurs.

- Auditer : identifier les actifs critiques, cartographier les vulnérabilités, évaluer la conformité et mesurer la maturité.

- Détecter : s’appuyer sur des SIEM, EDR, sondes réseau et sur l’analyse comportementale pour identifier signaux faibles et incidents.

- Réagir : disposer de procédures (PRA/PCA, playbooks, gestion de crise), d’équipes formées (SOC, CSIRT) et d’une coordination fluide avec partenaires et autorités.

Or, la cybersécurité ne doit pas se limiter à des solutions ou dispositifs techniques car elle se doit de viser avant tout à protéger l’information sous toutes ses formes, tout au long de son cycle de vie (Sécurité des Systèmes d’Information). Cela nécessite une vision globale de l’adversaire : ses motivations, ses capacités techniques, son contexte, ses méthodes et sa culture.

Trop souvent, les organisations insuffisamment préparées se contentent de mesures réactives. Or, le bon emploi des moyens implique une coordination entre outils, processus organisationnels et stratégie. Une mauvaise implémentation ou gestion peut rendre inefficace même la meilleure technologie, voire faire en sorte que cette dernière devienne contre-productive et se retourner contre la défense (risque systémique).

Pour être efficiente, la défense doit fonctionner comme un écosystème dynamique, capable d’anticiper les menaces, de s’adapter rapidement et de mobiliser tous les leviers (humains, techniques, organisationnels, cognitifs et juridiques) dans une logique de résilience proactive.

L’humain, pierre angulaire de la culture organisationnelle

La culture organisationnelle est donc un facteur clé. Une entreprise qui intègre la cybersécurité dans ses pratiques quotidiennes, à tous les niveaux, est mieux armée pour faire face aux menaces. À l’inverse, une culture négligente ou cloisonnée crée des angles morts que les attaquants peuvent exploiter.

Dans un environnement numérique dominé par la technologie, le facteur humain reste paradoxalement l’un des maillons les plus critiques et les plus vulnérables.

Les attaquants l’ont bien compris : l’ingénierie sociale exploitant les différents biais cognitifs de l’humain, ainsi que les comportements et routines organisationnelles, comme vecteur d’intrusion ou de désinformation.

Or, les organisations elles-mêmes composées d’humains peuvent elle aussi être victimes de ces biais.

Et malheureusement, le constat est sans appel, les équipes sur « le terrain », disposent très souvent d’informations à haute valeur ajoutée. Cependant, ces informations, faute d’organisation ou processus dédiés et des dispositifs adéquates, ne parviennent pas ou trop rarement jusqu’à l’échelon adapté.

Ainsi, une hybridation entre la Sécurité des Systèmes d’Information avec l’Intelligence Économique tout en incluant l’humain comme élément central nous semble vitale pour les organisations souhaitant renforcer leurs capacités de défense.

Transformer l’information en avantage stratégique : une approche « tous azimuts »

Pour passer de la vulnérabilité à la force, il faut être à même de transformer la donnée en information et l’information en renseignement exploitable.

Cette approche repose sur l’intégration de la dynamique suivante :

- Une vision descendante : la direction fixe objectifs, priorités et ressources, ainsi que les règles d’engagement.

- Une remontée ascendante : le terrain fournit signaux faibles, incidents, besoins réels, innovations et éléments provenant des « capteurs humains ».

De plus, l’information doit pouvoir circuler transversalement pour toucher tous les métiers de l’organisation, des analystes aux décideurs, afin de lever le cloisonnement et optimiser la stratégie.

Cette dynamique, que nous appelons « tous azimuts », favorise une gouvernance adaptative de l’information, capable de réagir rapidement tout en conservant une cohérence stratégique à long terme.

Elle permet de :

- Cartographier les acteurs et visualiser les rapports de force.

- Identifier les leviers d’action juridiques, techniques ou économiques.

- Faciliter la prise de décision en intégrant toutes les dimensions organisationnelles et opérationnelles.

- Renforcer la défense grâce à la prospective et au « Wargaming ».

Par exemple, la compréhension des menaces doit s’inscrire dans cette logique car elle ne s’adresse pas uniquement aux experts techniques, mais à l’ensemble des métiers de l’organisation des analystes aux décideurs.

L’un des défis majeurs de la compréhension des menaces est le cloisonnement de l’information entre les niveaux stratégiques, tactiques et opérationnels. Or, dans une approche « tous azimuts » le renseignement stratégique issu de la compréhension des menaces vise à orienter la stratégie de l’organisation et la dimension de renseignement tactique, s’intéresse aux modes opératoires des attaquants ou adversaires, à leurs outils, techniques et contextes d’action. Il alimente les équipes de défense, les cellules de gestion de crise, les RSSI, les responsables de sûreté, etc. La dimension de renseignement plus opérationnelle repose quant à elle sur la collecte d’indicateurs techniques pour détecter les risques ainsi que les menaces.

L’approche « tous azimuts » permet à la compréhension des menaces de dépasser son rôle traditionnel de produit technique pour devenir un véritable levier stratégique. Elle devient interopérable entre les différents niveaux de décision, facilitant la circulation de l’information entre les équipes opérationnelles, les fonctions support et les instances dirigeantes. Elle est également actionnable par chaque acteur, car contextualisée selon les besoins métiers, les enjeux sectoriels et les priorités organisationnelles. Surtout, elle devient stratégiquement pertinente, au service de la gouvernance et de la résilience de l’organisation.

Intelligence Économique et cybersécurité

L’Intelligence Économique dépasse la simple collecte d’informations : elle permet l’analyse des dynamiques d’influence, des stratégies adverses et des signaux faibles pour anticiper les mouvements de l’adversaire et transformer la connaissance en avantage stratégique. Elle s’appuie sur différentes sources telles que les données techniques, les renseignements humains (ROHUM ou HUMINT), les sources ouvertes (ROSO ou OSINT), la veille et l’analyse contextuelle, etc.

Une méthodologie clé utilisée en Intelligence Économique est le Red Team, qui propose d’adopter la perspective de l’adversaire pour identifier vulnérabilités et angles morts. Elle permet :

- D'anticiper les modes opératoires adverses via des scénarios réalistes.

- De renforcer la posture de défense en révélant failles et angles morts pour proposer des correctifs adaptés.

- D'intégrer les dimensions techniques, culturelles, organisationnelles et socio-économiques.

Bien menée, le Red Team combiné à l’approche « tous azimuts » transforme la confrontation en levier d’apprentissage collectif, renforce la résilience organisationnelle et incite les équipes à repenser leurs pratiques. Les vulnérabilités deviennent des opportunités stratégiques, et la sécurité ne se joue plus seulement dans les systèmes, mais aussi dans les esprits.

Transformer cette dynamique en avantage stratégique en hybridant la cybersécurité avec l'Intelligence Économique, permet de mieux :

- Anticiper les attaques et modes opératoires adverses.

- Exploiter les signaux faibles du terrain.

- Renforcer la coordination et la résilience organisationnelle.

- Convertir les vulnérabilités et les failles en opportunités stratégiques.

La véritable force en cybersécurité réside donc dans la capacité d’hybridation et de transformer l’information en renseignement exploitable, ce qui offre l’opportunité d’anticiper, de s’adapter et de mobiliser l’information comme ressource stratégique (renseignement).

En conclusion :

Le rapport de force en cybersécurité n’est ni statique ni figé. Les acteurs considérés comme « vulnérables » peuvent eux aussi exploiter la créativité, la surprise et les vulnérabilités pour peser sur les systèmes des plus puissants. À l’inverse, les organisations les mieux préparées ne se contentent pas de technologies avancées : elles développent un écosystème de défense intégré, combinant compétences humaines, processus, outils et stratégies.

L’Intelligence Économique, en transformant l’information en avantage stratégique et en mobilisant les signaux faibles, les dynamiques humaines, permet de repenser les rapports de force. Elle fait de la cybersécurité un maillon essentiel d’adaptation et de résilience organisationnelle.

Finalement, la force en cybersécurité ne réside pas seulement dans les systèmes ou les technologies, mais dans la capacité à se transformer, à anticiper, à comprendre et agir intelligemment, à tous les niveaux de l’organisation.

En intégrant cette vision, il devient possible de transformer les vulnérabilités et les menaces en opportunités stratégiques et d’inverser le rapport du faible au fort.

Pierre-Yves CLUZEL - Consultant Cyber Sécurité & Intelligence Économique

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Sources :

https://www.fortinet.com/fr/resources/cyberglossary/cyber-warfare

https://www.va-editions.fr/tpe-pme-les-oubliees-de-la-cybersurete-c2x39278871

https://biais-cognitif.com/biais/illusion-de-controle/

https://www.defense.gouv.fr/comcyber/nos-operations

https://www.avangardecyber.fr/fr/auditer-27

https://www.avangardecyber.fr/fr/prot%C3%A9ger-43

https://www.avangardecyber.fr/fr/d%C3%A9tecter-46

https://www.avangardecyber.fr/fr/r%C3%A9agir-47

https://lavoiedelepee.blogspot.com/2020/06/le-caporal-strategique-ou-peut-on.html

https://www.ege.fr/infoguerre/les-donnees-dans-la-guerre-de-linformation

https://www.vie-publique.fr/files/rapport/pdf/074000410.pdf